Безопасность

Потенциальная уязвимость при получении объекта xPDO

Привет, друзья! Настало время подвести некоторые итоги по новости недельной давности.

Если кто не в курсе, в xPDO, а соотвественно, и в MODX обнаружилась уязвимость, позволяющая проводить слепые SQL инъекции и ломать сайты. Точнее как, обнаружилась… Всегда там была, и кому нужно — давно это знали.

Суть в том, что при получении объекта xPDO можно указать вторым параметром любую строку, и она не фильтруется.

Правда, про эту фичу нет ни слова в документации, где говорят только о

Если кто не в курсе, в xPDO, а соотвественно, и в MODX обнаружилась уязвимость, позволяющая проводить слепые SQL инъекции и ломать сайты. Точнее как, обнаружилась… Всегда там была, и кому нужно — давно это знали.

Суть в том, что при получении объекта xPDO можно указать вторым параметром любую строку, и она не фильтруется.

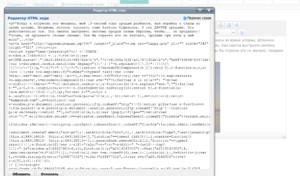

$modx->getObject('modResource', 'тут любой SQL код')Правда, про эту фичу нет ни слова в документации, где говорят только о

The criteria can be a primary key value, an array of primary key values (for multiple primary key objects) or an xPDOCriteria object.и никаких сырых SQL выражений.

Критическая уязвимость в MODX Revolution

Сильно в детали лезть не буду, просто скажу, что сейчас любой MODX Revo сайт потенциально уязвим. Дыра позволяет выполнить SQL-инъекции, в том числе с созданием на сайте привилегированных пользователей.

Базовые методы противодействия: подмена дефолтных системных папок (особенно connectors) и, главное — смена префикса таблиц. Так как далеко не все это делают, то можно сказать, большинство сайтов в зоне опасности. Кто хочет ощутить это на себе, может в комментах написать ссылку на сайт.

Если кто на уже рабочем сайте хочет префиксы сменить, я описывал метод здесь.

P.S. И еще заповедь: не пускайте никого в админку, даже с самыми минимальными правами. Это практически 100% гарантия взлома при желании.

Базовые методы противодействия: подмена дефолтных системных папок (особенно connectors) и, главное — смена префикса таблиц. Так как далеко не все это делают, то можно сказать, большинство сайтов в зоне опасности. Кто хочет ощутить это на себе, может в комментах написать ссылку на сайт.

Если кто на уже рабочем сайте хочет префиксы сменить, я описывал метод здесь.

P.S. И еще заповедь: не пускайте никого в админку, даже с самыми минимальными правами. Это практически 100% гарантия взлома при желании.

О пользе RTE

В ImageMagick найдена 0-day уязвимость.

В наборе утилит ImageMagick, который предназначен для чтения и редактирования файлов различных графических форматов и используется phpThumb'ом, выявлена опасная уязвимость нулевого дня, которую сами исследователи назвали ImageTragick. Проблема в том, что эксплоиты уже существуют, а патча пока нет.

Фильтрация полей с помощью Jevix, когда на сайте используется Fenom

Если пользователи что-то вводят на сайте, а вы сохраняете эти данные в базу, то при выводе необходимо фильтровать теги, чтобы не допустить, например, XSS-атаки.

С этой задачей прекрасно справляется Jevix. Но только что столкнулся с проблемкой.

На сайте используется Fenom. И если пользователь введет в поле, например

То Jevix спокойно пропустит фигурные скобочки, а Fenom с удовольствием их обработает. Хорошо, когда фигурные скобки можно вырезать из текста при сохранении. А что делать, если их надо сохранить и вывести?

С этой задачей прекрасно справляется Jevix. Но только что столкнулся с проблемкой.

На сайте используется Fenom. И если пользователь введет в поле, например

{if true}

It's worked

{else}

False

{/fi}То Jevix спокойно пропустит фигурные скобочки, а Fenom с удовольствием их обработает. Хорошо, когда фигурные скобки можно вырезать из текста при сохранении. А что делать, если их надо сохранить и вывести?

произвольный JOIN в обход xpdo

Сегодня делал рандомную выборку данных, т.к. при большом кол-во данных вроде как в старый mysql сортировка по rand() проходила очень долго. В сети существует множество вариантов как сделать так чтобы выборка была еще быстрее, но по большей части в них используются процедуры, вложенные sql и самый простой вариант мудренный JOIN.

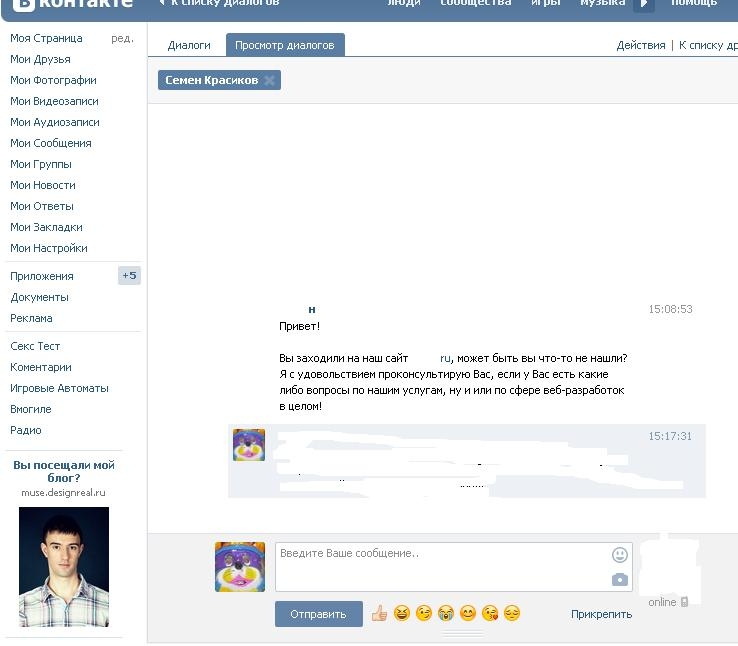

Без моего согласия получили персональные данные ВК

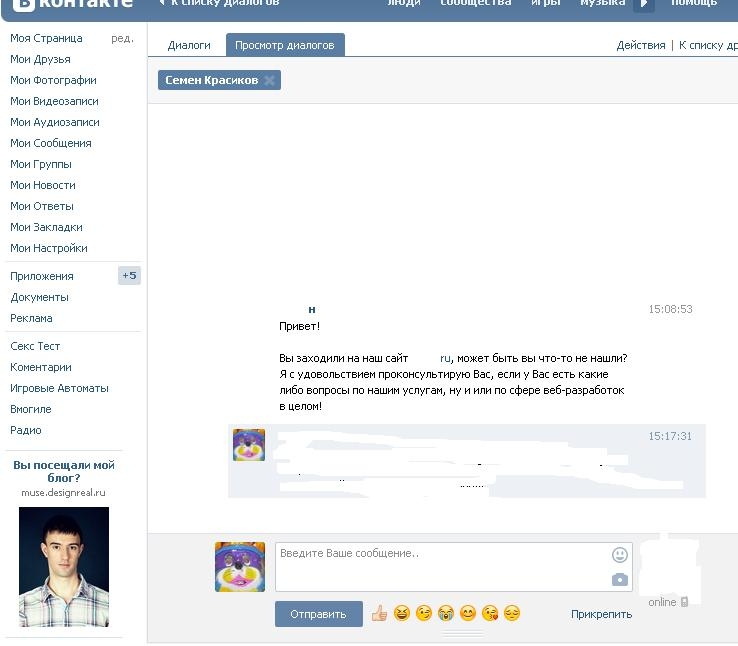

Сижу такой смотрю рейтинг сайтов на MODX.RU зашел на один сайт студии посмотреть оформление и все такое, не буду называть сайт)) Ну и короче через несколько минут ко мне в ВК приходит сообщение такого рода:

Причем я заходил перед этим в вк примерно где то час назад. Потом просто сидел на сайте MODX.RU.

На сайт студии я переходил с MODX.RU.

Я не зарегистрирован на сайте ни каких данных не оставлял.

Опупеть просто!!!

Может разработчик той студии тусуется на этом сайте и увидит это сообщение.))

Причем я заходил перед этим в вк примерно где то час назад. Потом просто сидел на сайте MODX.RU.

На сайт студии я переходил с MODX.RU.

Я не зарегистрирован на сайте ни каких данных не оставлял.

Опупеть просто!!!

Может разработчик той студии тусуется на этом сайте и увидит это сообщение.))

Вирус stat.rolledwil.biz

Напоминаю, что Agel Nash писал про уязвимости в коннекторах, после чего вышли версии MODX 2.2.7 и 2.2.8, где эти дыры латаются. И хотя об этом много где писали, что надо срочно обновлять свои сайты, не все торопятся это делать. А надо бы. Почему? Потому что сайтов на MODX-е довольно много, и с такими дырами злоумышленникам становится интересно писать роботы и массово ломать сайты, внедряя вредоносный код.

Как раз на днях ко мне обращались за помощью подлечить один из таких сайтов. Сразу было видно, что это массовая угроза, поэтому я написал заметку здесь: vk.com/modxclub?w=wall-70567718_170%2Fall

Сегодня про этот вирус интересуются здесь: community.modx-cms.ru/blog/solutions/157719.html

Да-да, это именно эта зараза.

Понятно дело что у меня группа ВК маленькая, поэтому далеко не все увидят, и поэтому пишу заметку здесь. Кому не лень, напишите на modx.im, community.modx-cms.ru и еще где пожелаете.

И еще раз: обновляйте свои MODX-сайты до последней версии движка.

Как раз на днях ко мне обращались за помощью подлечить один из таких сайтов. Сразу было видно, что это массовая угроза, поэтому я написал заметку здесь: vk.com/modxclub?w=wall-70567718_170%2Fall

Сегодня про этот вирус интересуются здесь: community.modx-cms.ru/blog/solutions/157719.html

Да-да, это именно эта зараза.

Понятно дело что у меня группа ВК маленькая, поэтому далеко не все увидят, и поэтому пишу заметку здесь. Кому не лень, напишите на modx.im, community.modx-cms.ru и еще где пожелаете.

И еще раз: обновляйте свои MODX-сайты до последней версии движка.

Почему не стоит использовать target=''_blank''

Я сам давно уже стараюсь не использовать target=''_blank'' в ссылках, вот, решил поделиться с сообществом своими соображениями.

Под катом небольшой эксперимент.

Под катом небольшой эксперимент.

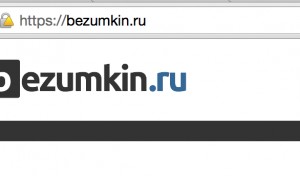

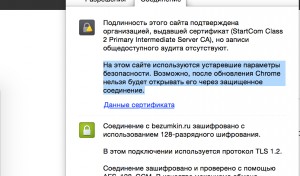

Время менять SHA-1 сертификаты

С сегодняшнего дня Google Chrome начал показывать мои SSL сертификаты SHA-1 как небезопасные.

Выглядит это так:

Сайты пока работают, проблем нет, но в будущем браузеры будут ругаться на эти сертификаты как на самоподписанные. Подробности можно прочитать на Хабре, а проверить свои сертификаты вот здесь.

Что же делать, если у вас старый SHA-1?

Выглядит это так:

Сайты пока работают, проблем нет, но в будущем браузеры будут ругаться на эти сертификаты как на самоподписанные. Подробности можно прочитать на Хабре, а проверить свои сертификаты вот здесь.

Что же делать, если у вас старый SHA-1?