Безопасность

Модель безопасности в MODX

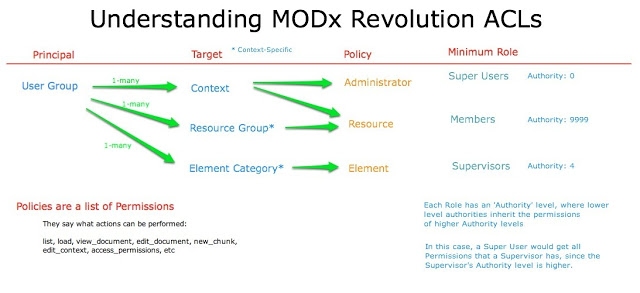

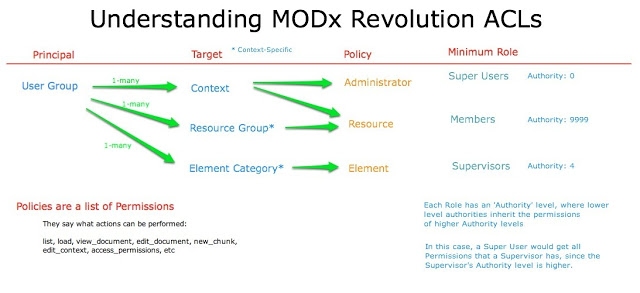

Модель безопасности в MODX не самая очевидная. Хотя в MODX присутствуют примитивы, присущие, например, модели безопасности SQL, их предназначение в MODX несколько отличается.

При настройке безопасности конечной целью является дать каждому пользователю соответвующий набор привилегий – разрешить ему совершать определенные действия в системе. Действия могут совершаться над различными объектами: страницами (resource), контекстами (context), чанками (chunk), переменными шаблонов (TV) и т.д. Сами действия могут быть очень разными, в простейшем случае это создание, просмотр, редактирование и удаление. Таким образом, задача настройки безопасности сводится к заданию отношений между пользователями, объектами и привилегиями.

При настройке безопасности конечной целью является дать каждому пользователю соответвующий набор привилегий – разрешить ему совершать определенные действия в системе. Действия могут совершаться над различными объектами: страницами (resource), контекстами (context), чанками (chunk), переменными шаблонов (TV) и т.д. Сами действия могут быть очень разными, в простейшем случае это создание, просмотр, редактирование и удаление. Таким образом, задача настройки безопасности сводится к заданию отношений между пользователями, объектами и привилегиями.

Обращение к внешнему ресурсу stat.rolledwil.biz

Не смог пока что вычислить какой именно, но какой-то компонент вызывает обращение к stat.rolledwil.biz при загрузке страницы. Обратите внимание, может быть и у вас есть этот GET запрос на страницах.

Вирусы на старых версиях MODX Revo

Всем привет!

Не знаю, можно ли здесь создавать темы подобного плана…

В общем, у нас веб-студия. Делаем сайты на MODX. После создания сайта, они остаются у нас на сервере.

Сегодня получили жалобу: с айфона и айпада, сайт загружается нормально, но при клике на любую ссылку идет переход в Apple Store на приложение AviaSales.

Если заходить с Андроида (телефон/планшет) зараженный сайт предлагает «обновить браузер».

Запуск антивируса на сервере — нужных вирусов не нашел…

Не знаю, можно ли здесь создавать темы подобного плана…

В общем, у нас веб-студия. Делаем сайты на MODX. После создания сайта, они остаются у нас на сервере.

Сегодня получили жалобу: с айфона и айпада, сайт загружается нормально, но при клике на любую ссылку идет переход в Apple Store на приложение AviaSales.

Если заходить с Андроида (телефон/планшет) зараженный сайт предлагает «обновить браузер».

Запуск антивируса на сервере — нужных вирусов не нашел…

Уязвимость в коннекторах MODX

Php-ниндзя Евгений Борисов откопал очередную уязвимость в MODX Revolution, что подтверждает народную мудрость: «не бывает здоровых людей, бывают плохо диагностированные».

Итак, за подробностями отправляю вас на сайт автора, а сам пока напишу мой способ борьбы с этой (и будущими) уязвимостями.

Итак, за подробностями отправляю вас на сайт автора, а сам пока напишу мой способ борьбы с этой (и будущими) уязвимостями.

Про уязвимость в toSQL()

Сегодня кое-где проскочило сообщение, что в pdoTools есть уязвимость. Точнее, в xPDOQuery::toSQL(), которую он использует.

Конечно, это фигня, и toSQL() используюется только для вывода сообщений в лог, чтобы юзер видел, какой запрос получается. Это легко проверяется за полторы секунды через Ctrl+F, благо вся работа с БД в одном файле.

Сам метод никогда не выполняется (и в мыслях не было!) и вообще, весь класс pdoFetch работает через xPDO и только результаты выбирает через PDO, о чем я говорил миллион раз. Так что, будьте бдительны и не ведитесь на провокации.

Конечно, это фигня, и toSQL() используюется только для вывода сообщений в лог, чтобы юзер видел, какой запрос получается. Это легко проверяется за полторы секунды через Ctrl+F, благо вся работа с БД в одном файле.

Сам метод никогда не выполняется (и в мыслях не было!) и вообще, весь класс pdoFetch работает через xPDO и только результаты выбирает через PDO, о чем я говорил миллион раз. Так что, будьте бдительны и не ведитесь на провокации.

XSS уязвимость в Quip

Новость для всех пользователей компонента комментирования Quip. Если у вас включены теги, то ваш сайт уязвим перед XSS атаками через эти теги.

У всех, без исключений. Если вы, конечно, самостоятельно не фильтруете комментарии при сохранении.

Вот баг-репорт, благодарим за него, как обычно, Евгения Борисова.

У всех, без исключений. Если вы, конечно, самостоятельно не фильтруете комментарии при сохранении.

Вот баг-репорт, благодарим за него, как обычно, Евгения Борисова.

Внимание, серьезнейшая уязвимость во всех версиях Revolution

Ну что ребята, дождались. Евгений Борисов откапал 2 просто чудовищных дыры безопасности в MODX Revolution.

Подвержены все сайты на Revo.

Первая: функция eval() в фильтре math. Позволяет вызывать произвольный php код. Багрепорт. Модыксеры сказали, что это не ошибка, мол так и надо. Хотя, на мой взгляд, там где есть eval() — всегда есть потенциальная уязвимость.

Подвержены все сайты на Revo.

Первая: функция eval() в фильтре math. Позволяет вызывать произвольный php код. Багрепорт. Модыксеры сказали, что это не ошибка, мол так и надо. Хотя, на мой взгляд, там где есть eval() — всегда есть потенциальная уязвимость.

Про лишнее барахло на сайтах

На днях прислали совершенно замечательную заметку о тестовых файлах и дампах, оставленных на сайте после разработки.

Вроде, все знают, что так делать не надо — но масштабы разгильдяйства поражают.

Текст привожу как есть, с небольшими правками.

Вроде, все знают, что так делать не надо — но масштабы разгильдяйства поражают.

Текст привожу как есть, с небольшими правками.